Les pirates utilisent divers outils pour forcer l'accès à vos comptes en ligne. Ici, nous choisissons les meilleurs dans le domaine.

Comme nous le savons tous, le vol de mots de passe et la traite des êtres humains font partie des piliers de l'activité cybercriminelle. Selon les chercheurs en sécurité de Digital Shadows,plus de 24 milliards de paires de nom d'utilisateur et de mot de passe ont été volées au cours des six dernières années, se retrouvant sur des forums de pirates et d'autres magasins illégaux.

Mais comment les pirates informatiques récupèrent-ils tous ces mots de passe ? Quelles techniques utilisent-ils ? Selon Digital Shadows, l'hameçonnage par e-mail reste clairement la méthode de prédilection pour accéder aux codes secrets d'Internet Cependant, il existe également des outils plus spécialisés et moins connus que les pirates utilisent pour atteindre leurs objectifs.

Redline, Data Vacuum

Les techniques de phishing ne fonctionnent pas toujours ou ne conviennent pas toujours, de sorte que les codes des pirates peuvent être utilisés pour siphonner les mots de passe stockés sur le système. L'un des logiciels les plus utilisés dans ce cas est Redline Information Stealer. Il coûte environ 200 $ et est assez facile à déployer. Les pirates envoient souvent des messages pièges sous la forme d'extensions Excel (XLL).

Une fois installé sur votre ordinateur, il effectuera une recherche de haut en bas. Entre autres choses, il peut gratter les données stockées dans les navigateurs Web et récupérer les cookies et les mots de passe pour être exacts. Redline peut également détecter la présence de certains processus tels que l'antivirus. Cela permet la création de stratégies d'attaque relativement complexes. Si ça marche, c'est un jackpot. Car contrairement au phishing, les malwares peuvent récupérer plusieurs identifiants à la fois.

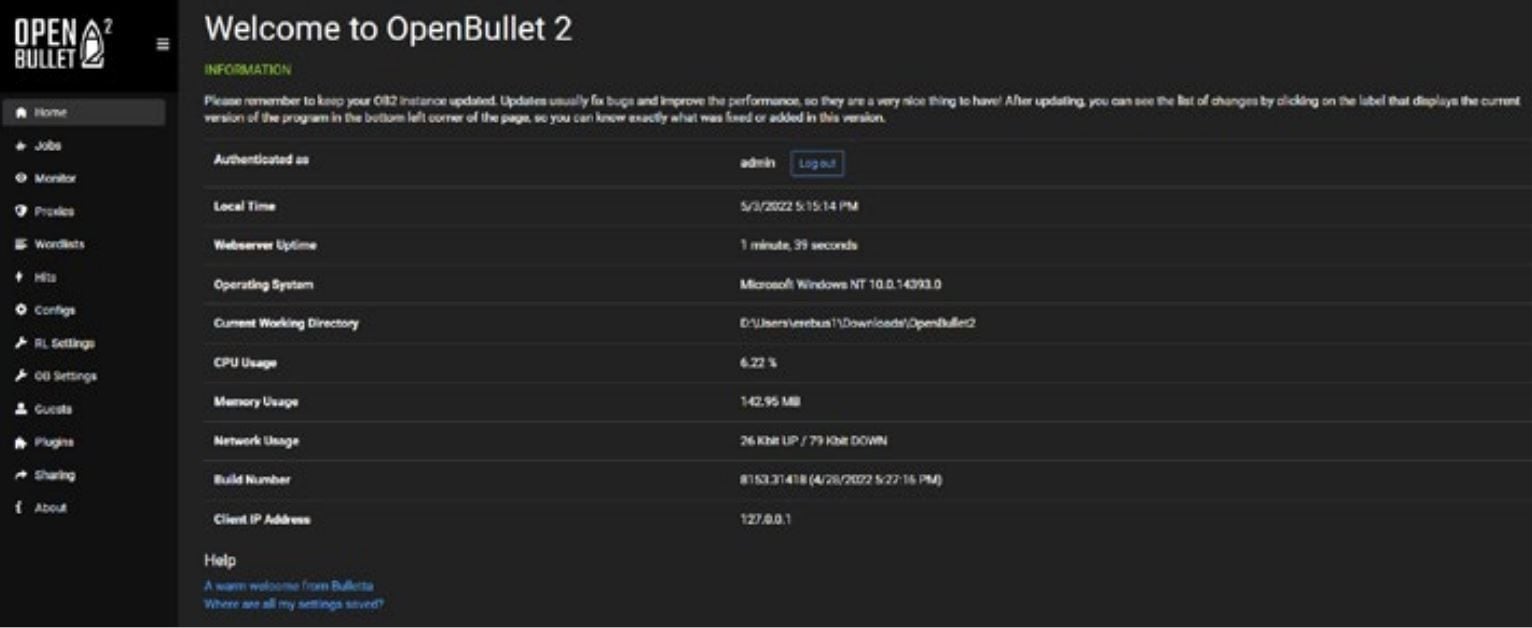

OpenBullet, spécialiste du " Credential Stuffing "

Détenant un ensemble d'identifiants, les hackers cherchent à tirer le meilleur parti de cet atout. 65} en appliquant ces identifiants à d'autres sites. En effet, nous savons tous que de nombreux internautes utilisent le même mot de passe sur plusieurs sites. Bien sûr, vous ne pouvez pas le faire manuellement. Selon Digital Shadows, le logiciel le plus populaire pour automatiser cette tâche est OpenBullet. Souvent utilisé en conjonction avec des services proxy pour permettre aux adresses IP de changer à chaque tentative de connexion. Cela permet de garder les pirates hors de vue et d'éviter le blocage par les services en ligne.

Open Bullet, disponible gratuitement sur GitHub, a été initialement créé par des chercheurs en sécurité pour faciliter les tests d'intrusion. C'est ce que j'ai fait . Pour que cela fonctionne bien, l'utilisateur doit définir des " configs " pour permettre au logiciel de gérer correctement le processus d'authentification. Plus précisément, l'outil doit savoir où entrer le nom d'utilisateur et le mot de passe et être capable de détecter une connexion réussie. Mais pas de panique : Ces configurations sont vendues sur des forums de hackers. Les pirates n'ont donc pas vraiment besoin de se casser la tête.

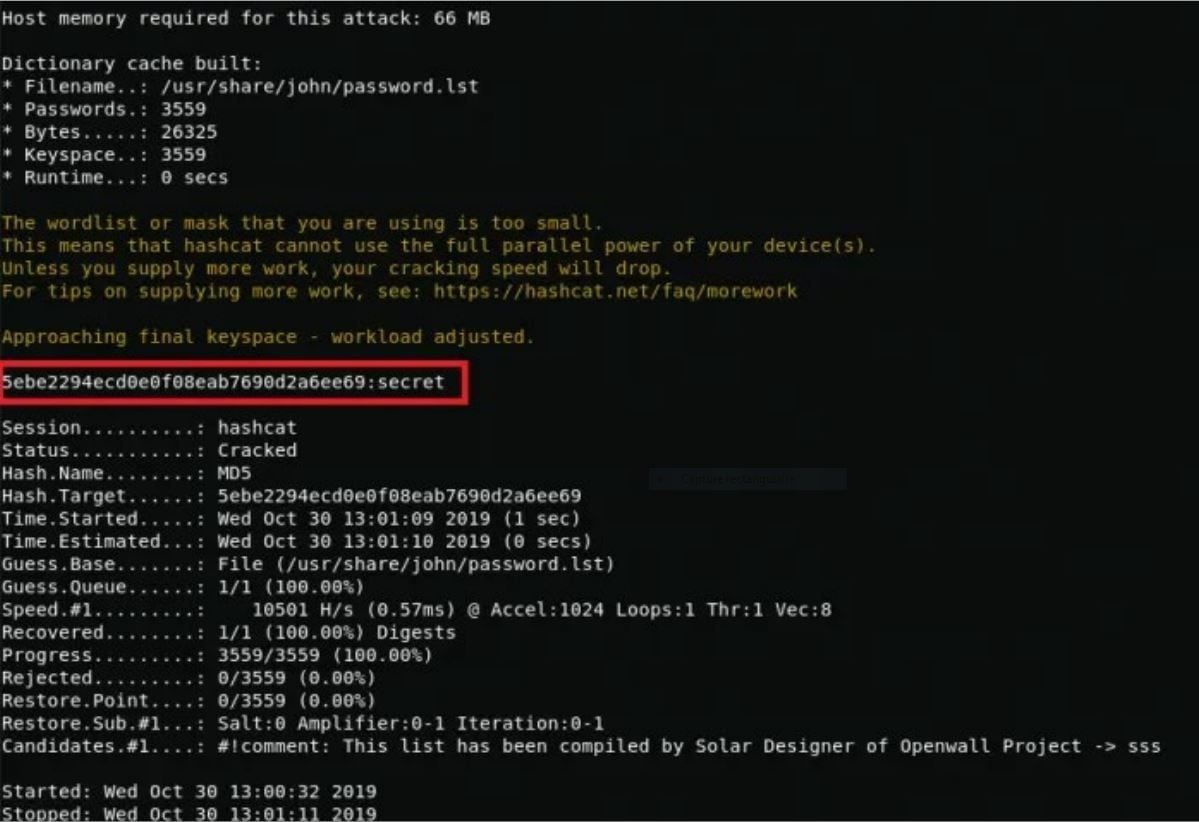

HashCat, Fingerprint Breaker

Si un pirate réussit à accéder à une base de données d'utilisateurs, il utilise généralement des empreintes cryptographiques (« hash ») . Il s'agit d'une transformation mathématique à sens unique qui permet de valider les entrées de mot de passe sans manipuler le mot de passe réel. En théorie, les services en ligne ne devraient pas stocker de mots de passe en clair, mais uniquement des empreintes digitales cryptées.

Par définition, il n'y a pas de moyen facile de trouver un mot de passe à partir d'un hachage. La seule façon de le faire est de calculer les hachages de nombreux mots de passe et de les comparer avec le hachage du mot de passe que vous recherchez. Les pirates utilisent également des logiciels, en l'occurrence HashCat, car ils sont souvent longs et encombrants.

Son avantage est de pouvoir définir une stratégie de calcul pour l'accélérer. Par exemple, vous pouvez charger un ou plusieurs " dictionnaires ", une grande compilation de mots de passe fréquemment utilisés. Les pirates peuvent également définir des " masques " pour ces dictionnaires, c'est-à-dire des modèles de création de mots de passe. Exemple : Un mot qui commence par une lettre majuscule et se termine par un chiffre et un caractère spécial. C'est l'un des modèles les plus populaires utilisés par les internautes. Cependant, il est possible de programmer des motifs plus complexes. Le but est d'éviter autant que possible les calculs brutaux, stupides, moyens et très lents.

Source : Ombre numérique